自資料流通機制建置擴大資料經濟市場

自資料流通機制建置擴大資料經濟市場

資訊工業策進會科技法律研究所

2020年03月25日

壹、事件摘要

過往,我國之資料開放政策著力於「政府資料開放」,並將之提供予民眾及企業運用。推動上,提出主動開放,民生優先、制定開放資料規範、推動共用平台及示範宣導與服務推廣四大策略,整體成效斐然,已獲國際肯認。然而,伴隨網際網路資通訊技術的發展,智慧聯網技術的進步,人工智慧(artificial intelligence, AI)、物聯網(Internet of Things, IoT)、區塊鏈、AR/VR等涉及資料運用之新興科技相繼萌芽,觸發對資料的大量需求。

特別是我國在新興科技領域之新創企業,為扣合「少量、多樣、個人化」的長尾型市場(Long Tail Market)發展趨勢,以形塑可應對少數大量應用、重視產品或服務客製化特性之商業模式[1],資料更是驅動其成長不可或缺的石油。只是勘查我國私部門資料開放現況,首先是《個人資料保護法》等法令遵循事宜,致使企業釋出資料意願較低;次者是跨國大企業資料霸權時代下,新創、中小企業難以在資料獲取上與之競爭;其三則是即便已有資料交易管道,仍尚乏可提升資料交易透明度、信任度及品質之措施可循。是以,亟待相應措施緩解上開問題。

觀測國際間促進私部門資料釋出與流通之作法,一者係透過中介作為決定資料釋出與否之交易模式(如美國之資料仲介);二者係回歸資料自主理念,由個人決定資料是否釋出之形式(如歐盟My Data 、日本情報銀行)。為回應上開問題,本文擇定日本以個人為出發點之資料流通措施為例,研析其促進資料交易流通所採行之制度與服務模式,期能作為我國擬訂資料經濟促進措施時,可攻錯的他山之石。

貳、重點說明

一、日本情報銀行制度建立背景

日本在資料流通與運用所面臨的挑戰,與我國同樣面臨個資法遵、資料交易信任度不足以及難與資料霸權者相競爭的困境。

據研究顯示,單以日本100家主要的線上購物網站為對象調查,即有高達一半比例的業者將用戶資料與外部各方共享而未具體向用戶明示,甚至未提供用戶拒絕提供資料的方式。由於普遍發生個人資料由營運業者蒐集後,進行目的外利用,致使在資料共用及利用上,容易因為業者未充分解釋利用之資料內容及對用戶的好處,而降低用戶同意或協力提供資料之意願[2]。此外,日本也意識到多數資訊被GAFA(Google、Apple、Facebook、Amazon)等大型網路服務業者掌控,從而壓縮日本本土業者的生存空間 [3],為避免未來資料可能會被大型網路服務業者所壟斷,不利未來日本資通訊與數位化社會發展,日本政府認為有必要建立被個人信任的第三方制度協助處理資料,以鞏固國家資料價值發展能量。

為此,日本提出情報銀行概念,並且由總務省與經濟產業省於2017年11月至2018年4月間相繼召開6次「資料信託功能認定機制檢討會」(情報信託機能の認定スキームの在り方に関する検討会),檢討具備資料信託功能之「情報銀行」認定基準及契約建議記載事項[4],期藉此機制形塑有利(個人)資料流通之模式[5]。

二、日本情報銀行制度介紹

(一)情報銀行架構

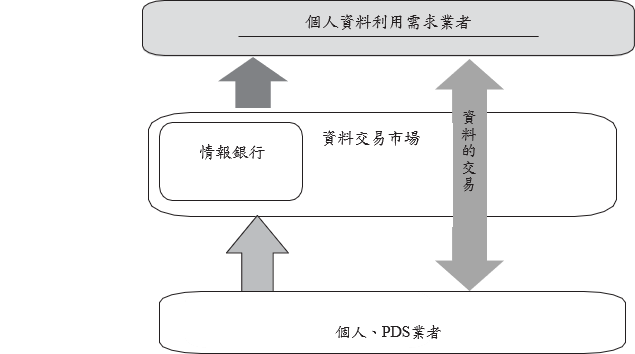

日本情報銀行架構係建立於其既有的PDS(Personal Data Stores)及資料交易市場平台之上。所謂PDS是由個人管理、儲存資料的機制,並可提供予第三方使用資料,還可分為由個人擁有終端載具,自行管理個人資料的分散型,以及由個人委託營運商(即提供服務之第三方)儲存與管理資料的集中型。至於資料交易市場,則係一種對供需雙方進行仲介,促使雙方通過買賣等方式進行交易之機制。是以,資料交易市場本身具有媒合之功能,但以匿名化資料及非屬個人資料為大宗。由於資料交易市場的仲介性質,須保持中立性,本身不會參與資料之蒐集、保存、處理和交易活動。

情報銀行則是自資料交易市場衍生,同時結合了PDS之特性,因此資料銀行本身會進行資料的蒐集、保存、處理和交易行為,並根據與個人簽訂之契約,利用PDS系統管理個人資料,按個人指示或其預先設定之條件管理個人資料,必要時對資料作匿名化,以提供予第三方使用。

圖 1日本個人資料交易架構

資料來源: 21世紀政策研究所,データ利活用と產業化,2018年5月。

(二)情報銀行功能-資料信託

情報銀行的建立,相當性地將顛覆過往GAFA(Google、Apple、Facebook、Amazon)公司的商業模式。

透過情報銀行機制,過往資料持有業者提供匿名加工、統計資料交易模式下,所無法克服獲取個人同意的難題將可獲得解消。情報銀行基於以個人為中心的資料活用精神,導入「資料信託」作法大幅度提升個人資料利、活用之意願。

資料信託之「信託」,並不一定係指法律上的信託概念,而是類似信託一樣的做法,係屬一種經濟關係,分別由信託人(資料主體)、受託人(資料銀行)及受益人(可能是信託人本人)所組成[6]。具體來說,信託人通過信託行為,預先指定或設定條件將其資料信託予受託人,並由受託人按信託人設定信託之目的,為其管理個人資料,並應善盡管理個人資料之義務。

情報銀行以信託方式進行個人資料管理,可能從事個人資料匿名化、協助談判交易條件、監控資料使用方式、代收和管理使用費以及支付與管理個人利益[7]等五類事項。

(三)情報銀行之驗證系統與運作機制

為確保資料流通基礎的安全性、資料流通情形揭露之透明性以及情報銀行業者之可靠性,總務省在2018年10月偕同日本IT團體聯盟組成「情報銀行推進委員會」,設計「情報信託機能驗證指引」(2018年6月發布第1版;2019年10月提出第2版)作為情報銀行驗證之基礎。只是,該驗證並不具強制性,未取得者仍可進行情報銀行之業務,僅係藉由驗證手段建立社會大眾對情報銀行之信心[8]。而就情報銀行的驗證基準,可分成業者資格、資料安全、資料治理及業務內容,分述如下:

- 業者資格:能擔保資料安全,具損害賠償能力的法人;

- 資料安全:須確保資訊安全與隱私受到足夠的保障,並定期更新隱私標章或驗證,以符合個資法與相關法規之要求;

- 管理體系:建立管理體系以明確管理職責,籌組「資料倫理審查會」,委員包括工程師、安全專家、法律從業者、資料倫理專家、消費者等,情報銀行並須定期向資料倫理審查會報告;

- 業務內容:情報銀行應明確揭示所開展業務,尤其是涉及個人資料範圍時,應揭示取得方法與使用目的。情報銀行在提供個人資料予第三方時,須明確對第三方的判斷標準、流程與使用目的。

截至2020年2月為止,日本IT團體聯盟進行了三波情報銀行認定,共三井住友信託銀行、FiliCa Pocket Marketing、J.Score、中部電力株式會社等四家業者通過情報銀行認證[9]。

除了推行建立情報銀行驗證系統外,日本總務省考量業者與資料主體間地位的不平等,以及業者在擬定資料信託契約上,或可能需要由政府提供一定程度提示,一併推出資料信託機能定型化契約應記載事項,敘明契約應涵蓋如情報銀行業務範圍、權利義務、損害賠償等內容,以明確情報銀行和個人間就資料利用之目的、範圍以及權責關係。其中,特別的是,由於日本《個人資料保護法》對於個人資料之蒐集、處理及利用係以個人同意為基礎開展,是故,在資料信託機能定型化契約應記載事項中特別就此明示情報銀行應該按照個人事前同意的範圍為個人控制資料。只是,如何解釋事前同意的範圍,整體來說,所同意的範圍必須是個人可以預測的範圍內進行解釋和操作。再者,為了確保個人資料的可控性,針對資料需求者再提供資料予其他第三人情況,強調必須就第三方和使用目的適度獲得個人同意才可為之。

值得一提的是,情報銀行必須設置「資料倫理審查委員會」諮詢體制,就情報銀行業務考量其適當性並提供建議,包含:個人與情報銀行間契約內容、使用情報銀行信託個人資料之目的、將信託資料提供予第三方之條件等[10]。

參、事件評析

一、我國現況

我國自行政院2012年第3322次院務決議推動政府資料開放以來,持續就政府資料開放不斷精進,包含2015年建置資料開放規範與相關環境[11]、2017年討論個人資料運用與政府資料開放政策,提出以民為本的「數位服務個人化(My Data)」,打造「一站式」服務措施[12]。實質上,已隱然含有回歸資料自主理念,由個人決定資料是否釋出之精神。

我國所推行之My Data服務可分為二種,一是按照個人需求,透過平台讓個人可下載自己的個人資料;二是透過線上服務授權,由民眾授權政府或民間業者取得個人資料,如醫療、戶政、教育、金融、勞健保或水電等方面之資料,再由相關領域之業者提供民眾所需的整合式個人化服務[13]。惟目前我國在My Data應用上,仍是以民眾自行下載政府機關所蒐集資料,再由民眾依其意願與需求提供予政府機關或民間企業為主,整體上,相當程度緩解《個人資料保護法》的限制,直接由資料主體釋出資料予資料利用者;藉由個人控制自己資料形式突圍資料霸權現象。但在建立資料交易透明度與信任度上,仍尚乏相應機制;在推行資料流通機制並擴大資料經濟市場之作為上,尚未有如同日本情報銀行機制等資料流通機制做為橋樑,協助弭平私部門資料流通最後一哩路之障礙。

二、我國未來制度設計方向建議

誠如前述,我國My Data機制現階段仍以公部門持有之個人資料為主,較缺乏私部門持有之個人資料。究其原因主要有三,一為業者釋出資料時,有其《個人資料保護法》等法令遵循上之成本及考量;二是社會普遍就個人資料被利用之情況的信任度不足;三則係欠缺誘因鼓勵業者或個人將資料釋出。

是以,或許如同日本情報銀行之作法,藉由可信任之第三方作為資料流通基盤,鼓勵促進個人資料加值再利用,避免私部門運用時囿於法規範而有所侷限。只是,於此必須注意日本情報銀行機制採用之資料信託,倘欲轉化為適於我國現行法規者,或需考量資料本身性質並非財產權之範疇,無法作為信託契約標的情形,而宜採行委任契約作法為妥。此外,在信任度與透明度建立上,日本通過驗證機制和資料倫理委員會的審查制度雙重管控做法,亦值得我國未來設計資料流通機制時引為借鏡。

肆、結語

有鑑於資料逐漸成為影響競爭力的重要因素,且如今大量的個人資料皆掌握在國外大型網路服務商手中,為有效提升我國業者的國際競爭力,政府或可參考日本情報銀行之模式,由民間機構分別負責驗證、擔任情報銀行之角色,並引入資料倫理審查會,透過公正之第三方審查資料流通平台業者是否公允,以促成資料經濟發展與保障個人資料之環境的形成。

[1]趙祖佑、周駿呈、涂家瑋,〈物聯網應用發展趨勢與商機─資料經濟篇〉,頁18-19(2015)。

[2]データ流通環境整備検討会,〈AI、IoT時代におけるデータ活用ワーキンググループ 中間とりまとめ〉,頁5(2017/3)。

[3]松ヶ枝優佳,〈データ主義時代の新たな銀行「情報銀行」とはなにか〉,Open Innovation Japan,2019/03/11,https://jbpress.ismedia.jp/articles/-/55684?page=4(最後瀏覽日:2020/02/19)。

[4]周晨蕙,〈日本公布資料信託功能認定指引ver1.0並進行相關實驗〉,科技法律研究所,2018/10,https://stli.iii.org.tw/article-detail.aspx?no=55&tp=1&i=156&d=8115(最後瀏覽日:2020/02/19)。

[5]情報信託機能の認定スキームの在り方に関する検討会,〈情報信託機能の認定に係る指針ver2.0〉,2019/10,https://www.soumu.go.jp/main_content/000649152.pdf(最後瀏覽日:2020/02/19)。

[6]辰巳 憲一,〈個人情報信託の経済分析~プライバシー情報を保護しながら信託で一元管理する~〉,学習院大学経済論集第48巻第2号,頁98(2011/7)。

[7]同前註。

[8]Jiji, Japan Grants Certification for First Time to ‘Information Banks’, The Japan Times (July 9, 2019), https://www.japantimes.co.jp/news/2019/07/09/business/japan-grants-certification-first-time-information-banks/#.XkymJygzZhE (last visited Feb. 19, 2020).

[9]一般社団法人日本IT団体連盟,〈日本IT団体連盟、「情報銀行」認定(第1弾)を決定〉,2019/06/26,https://itrenmei.jp/topics/2019/3646/;一般社団法人日本IT団体連盟,〈日本IT団体連盟、「情報銀行」認定(第2弾)を決定〉,2019/12/25,https://www.itrenmei.jp/topics/2019/3652/;一般社団法人日本IT団体連盟,〈日本IT団体連盟、「情報銀行」認定(第3弾)を決定〉,2020/02/17,https://www.itrenmei.jp/topics/2020/3657/(最後瀏覽日:2020/02/19)。

[10]日本IT團體聯盟,「情報銀行」の推進に向けた取組みについて,2019年9月30日。

[11]國家發展委員會,〈政府資料開放〉,https://www.ndc.gov.tw/Content_List.aspx?n=9B973A5871579AC7(最後瀏覽日:2020/02/20)。

[12]國家發展委員會,〈數位服務個人化(My Data)〉,https://www.ndc.gov.tw/cp.aspx?n=8B6C9C324E6BF233&s=460617D071481C4B(最後瀏覽日:2020/02/20)。

[13]王若樸,〈國發會My Data政策未來怎麼走?學者建議應跨產業推動資料治理〉,iThome,2019/09/12,https://www.ithome.com.tw/news/133002(最後瀏覽日:2020/02/20)。

本文為「經濟部產業技術司科技專案成果」

- 零售業個資安全宣導暨安全維護計畫規劃說明會

- (已額滿)114年「企業營業秘密保護實務座談會」(北部場)–營業秘密因應數位環境之保護風險及管理對策

- 數位經濟時代的隱私保護與商機-CBPR跨境隱私規則體系解析

- 2025科技研發法制推廣活動— 科專個資及反詐騙實務講座(實體)

- 2025科技研發法制推廣活動— 科專個資及反詐騙實務講座(直播)

- 零售業個資安全宣導暨安全維護計畫說明會(高雄場)

- 零售業個資安全宣導暨安全維護計畫說明會(台中場)

- 【台北場1】通訊傳播事業個資法遵教育訓練

- 【台中場】通訊傳播事業個資法遵教育訓練

- 【新北場】通訊傳播事業個資法遵教育訓練

- 【高雄場】通訊傳播事業個資法遵教育訓練

- 【台北場2】通訊傳播事業個資法遵教育訓練

- 114年「企業營業秘密保護實務座談會」(中部場)

- 零售業個資法遵實務與資訊安全說明會

- 114年資訊服務業者個資安維辦法宣導說明會

- 【線上】資訊服務業個資安維計畫說明會

- 【實體】資訊服務業個資安維計畫說明會暨交流工作坊

- 零售業個資法遵實務與資訊安全說明會(台中場)

- 【台北場1】通訊傳播事業個資保護實務專題講座

- 【台北場2】通訊傳播事業個資保護實務專題講座

- 【台北場3】通訊傳播事業個資保護實務專題講座

- 金融相關資服業者線上個資安維宣導說明會

所謂「尖端大型研究設施」,系指日本《特定尖端大型研究設施共用促進法》(特定先端大型研究施設の共用の促進に関する法律)中,由國立研究法人所設置,並受該法規範之研究設施。 該法之目的係在設置被認為不適合於國立實驗研究機關,或進行研究之獨立行政法人中重複設置之以高額經費購置的該研究領域中最尖端技術之研究設施設備,並於該研究領域中進行多樣化研究之活用,以發揮其最大之價值。 目前受到該法規定的研究設施包括特定同步輻射研究設施,其包含了「SPring-8」及「SACLA」等兩座大型同步輻射研究設施,與特定超級電腦設施,亦即超級電腦「京」,以及包括了高強度質子加速器「J-PARC」之一部的特定中子輻射研究設施;以SPring-8為例,該設施之網站上登載有使用情報、使用申請及參考資料等,供欲使用該設施之研究人員參考。

數位證據之刑事證據能力相關議題研究 澳門終審法院審結宣告「王老吉」商標因「未認真使用」而註冊失效2022年5月澳門終審法院審結一宗涉及中國大陸家喻戶曉的涼茶品牌「王老吉」商標的爭議案,裁定兩個與「王老吉」有關商標的權利人(下稱失效商標之權利人)「未認真」使用商標,故宣告有關註冊失效。 查澳門有關商標失效之法規為《工業產權法律制度》第 231條第1項b款:「一、商標之註冊在下列情況下失效:b) 連續三年未認真使用商標」。而失效商標之權利人主張延展商標專用期限,應認為有認真使用商標,但最後終審法院認為延展商標專用期限不算是認真使用商標,而宣布其註冊商標失效。終審法院也引述歐盟法院判決輔助其判斷,指出關於商標認真使用的主要宗旨為以下: (1)認真使用:本案判決指出「如果說某個已註冊商標的權利人有“權利”對商標進行(排他性的)使用,那麼他同時也負有使用該商標的義務」,因此,商標認真使用指的是權利人必須確實將註冊商標使用在註冊的商品或服務上,達到商標向消費者(或稱公眾)指明某商品與服務來源的法律功能後,始能認定其為認真使用。(歐盟法院亦肯認之,認為認真使用指的是符合商標作為其註冊「產品或服務的來源識別」這一個主要功能)。 (2)未認真使用:本案判決特別指出,如果僅僅是基於阻擋他人使用該商標的「投機性目的」而註冊商標,卻未對公眾使用或僅為象徵性的使用(如非向公眾銷售的內部使用 又本文亦觀察到本案失效商標的權利人非中國知名涼茶「王老吉」所屬的廣州醫藥集團有限公司,若終審法院最後未做出商標失效的判決,將可能影響廣州醫藥集團有限公司在澳門市場拓展「王老吉」品牌。因此企業若要避免此類商標搶註風險,應事前在品牌拓展規劃時期同步做好「商標布局」規劃。否則,只能透過事後向商標專責機關「即時主張救濟」,如:以「商標未使用」主張申請廢止該商標。 本文同步刊登於TIPS網站(https://www.tips.org.tw)

落實完善數位資料管理機制,有助於降低AI歧視及資料外洩風險落實完善數位資料管理機制, 有助於降低AI歧視及資料外洩風險 資訊工業策進會科技法律研究所 2023年07月07日 近年來,科技快速發展,AI(人工智慧)等技術日新月異,在公私部門的應用日益廣泛,而且根據美國資訊科技研究與顧問公司Gartner在2023年5月發布的調查指出,隨著由OpenAI開發的ChatGPT取得成功,更促使各領域對於AI應用的高度重視與投入[1],與此同時,AI歧視及資料外洩等問題,亦成為社會各界的重大關切議題。 壹、事件摘要 目前AI科技發展已牽動全球經濟發展,根據麥肯錫公司近期發布的《生成式人工智慧的經濟潛力:下一個生產力前沿(The next productivity frontier)》研究報告指出,預測生成式AI(Generative AI)有望每年為全球經濟增加2.6兆至4.4兆的經濟價值[2]。同時在美國資訊科技研究與顧問公司Gartner對於超過2500名高階主管的調查中,45%受訪者認為ChatGPT問世,增加其對於AI的投資。而且68%受訪者認為AI的好處大於風險,僅有5%受訪者認為風險大於好處[3]。然而有社會輿論認為AI的判斷依賴訓練資料,將可能複製人類偏見,造成AI歧視問題,而且若程式碼有漏洞或帳戶被盜用時,亦會造成資料外洩問題。 貳、重點說明 首先,關於AI歧視問題,以金融領域為例,近期歐盟委員會副主席Margrethe Vestager強調若AI用於可能影響他人生計的關鍵決策時,如決定是否能取得貸款,應確保申請人不受性別或膚色等歧視[4],同時亦有論者認為若用於訓練AI的歷史資料,本身存有偏見問題,則可能導致系統自動拒絕向邊緣化族群貸款,在無形之中加劇,甚至永久化對於特定種族或性別的歧視[5]。 其次,關於資料外洩問題,資安公司Group-IB指出因目前在預設情況下,ChatGPT將保存使用者查詢及AI回應的訊息紀錄,若帳戶被盜,則可能洩露機敏資訊。據統計在2022年6月至2023年5月間,在亞太地區有近41000個帳戶被盜,而在中東和非洲地區有近25000個帳戶被盜,甚至在歐洲地區也有近17000個帳戶被盜[6]。另外在2023年3月時,ChatGPT除了發生部分用戶能夠檢視他人聊天紀錄標題的問題外,甚至發生個人資料外洩問題,即用戶可能知悉他人的姓名、電子郵件,付款地址,信用卡到期日及號碼末四碼等資料[7]。 參、事件評析 對於AI歧視及資料外洩等問題,應透過落實完善數位資料治理與管理機制,以降低問題發生的風險。首先,在收集訓練資料時,為篩選適合作為模型或演算法基礎的資料,應建立資料評估或審查機制,減少或避免使用有潛在歧視問題的資料,以確保分析結果之精確性。 其次,不論對於訓練資料、分析所得資料或用戶個人資料等,均應落實嚴謹的資料保密措施,避免資料外洩,如必須對於資料進行標示或分類,並依照不同標示或分類,評估及採取適當程度的保密措施。同時應對於資料進行格式轉換,以無法直接開啟的檔案格式進行留存,縱使未來可能不慎發生資料外洩,任意第三人仍難以直接開啟或解析資料內容。甚至在傳送帳戶登入訊息時,亦應採取適當加密傳送機制,避免遭他人竊取,盜取帳戶或個人資料。 財團法人資訊工業策進會科技法律研究所長期致力於促進國家科技法制環境完善,於2021年7月發布「重要數位資料治理暨管理制度規範(Essential Data Governance and Management System,簡稱EDGS)」,完整涵蓋數位資料的生成、保護與維護,以及存證資訊的取得、維護與驗證的流程化管理機制,故對於不同公私部門的AI相關資料,均可參考EDGS,建立系統性數位資料管理機制或強化既有機制。 本文同步刊登於TIPS網站(https://www.tips.org.tw) [1]Gartner, Gartner Poll Finds 45% of Executives Say ChatGPT Has Prompted an Increase in AI Investment (May 3, 2023), https://www.gartner.com/en/newsroom/press-releases/2023-05-03-gartner-poll-finds-45-percent-of-executives-say-chatgpt-has-prompted-an-increase-in-ai-investment (last visited June 30, 2023). [2]McKinsey, The economic potential of generative AI: The next productivity frontier (June 14, 2023), https://www.mckinsey.com/capabilities/mckinsey-digital/our-insights/the-economic-potential-of-generative-AI-the-next-productivity-frontier#introduction (last visited June 30, 2023). [3]Gartner, supra note 1. [4]Zoe Kleinman, Philippa Wain & Ashleigh Swan, Using AI for loans and mortgages is big risk, warns EU boss (June 14, 2023), https://www.bbc.com/news/technology-65881389 (last visited June 30, 2023). [5]Ryan Browne & MacKenzie Sigalos, A.I. has a discrimination problem. In banking, the consequences can be severe (June 23, 2023), https://www.cnbc.com/2023/06/23/ai-has-a-discrimination-problem-in-banking-that-can-be-devastating.html (last visited June 30, 2023). [6]Group-IB, Group-IB Discovers 100K+ Compromised ChatGPT Accounts on Dark Web Marketplaces; Asia-Pacific region tops the list (June 20, 2023), https://www.group-ib.com/media-center/press-releases/stealers-chatgpt-credentials/ (last visited June 30, 2023). [7]OpenAI, March 20 ChatGPT outage: Here’s what happened (Mar. 24, 2023),https://openai.com/blog/march-20-chatgpt-outage (last visited June 30, 2023).